BUU-MISC

wireshark

题目

黑客通过wireshark抓到管理员登陆网站的一段流量包(管理员的密码即是答案) 注意:得到的 flag 请包上 flag{} 提交。

WriteUp

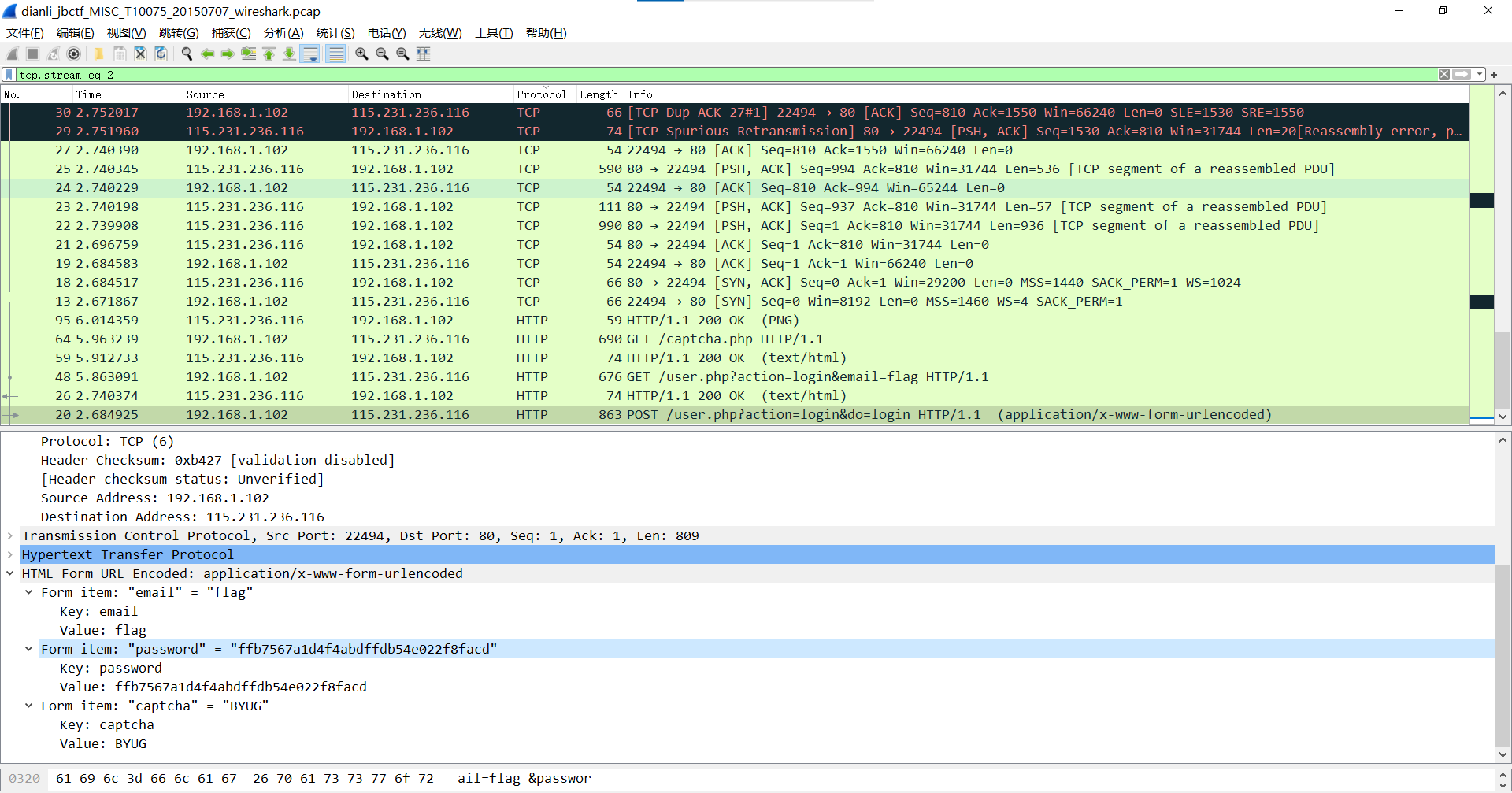

登录页面通常是 Web 应用,而 Web 应用的传输层协议几乎都是 HTTP(明文)或 HTTPS(加密)。

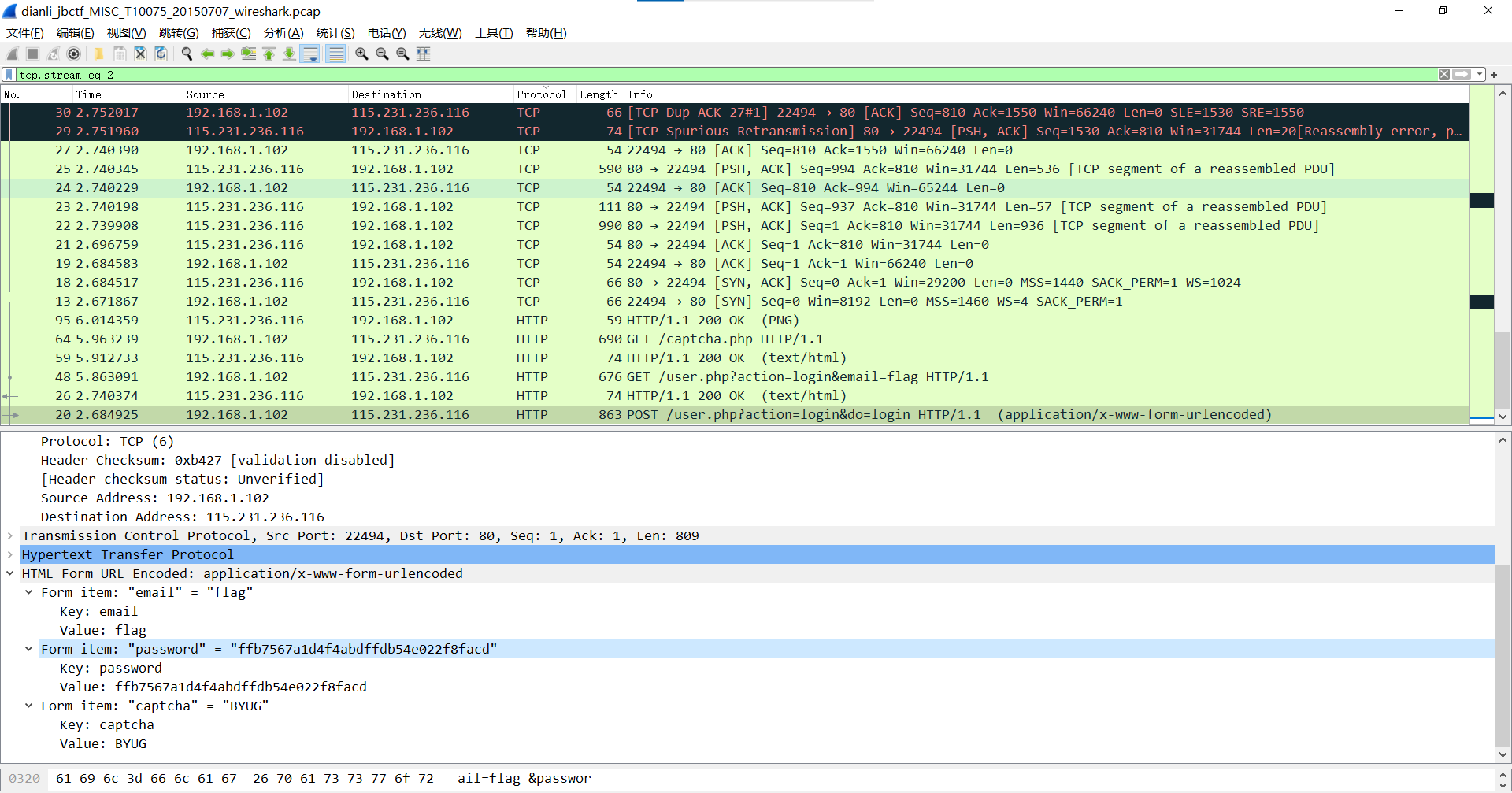

wireshark过滤一下HTTP协议,发现有POST /user.php?action=login&do=login HTTP/1.1的数据流

追踪HTTP数据流如下

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

| POST /user.php?action=login&do=login HTTP/1.1

Host: www.wooyun.org

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:38.0) Gecko/20100101 Firefox/38.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Referer: http://www.wooyun.org/user.php?action=login

Cookie: __cfduid=d473db479254a41d53bd0aae31cb7dc3b1433775400; Hm_lvt_c12f88b5c1cd041a732dea597a5ec94c=1434891316,1435283549,1435557576,1435590542; bdshare_firstime=1433775454650; wy_uid=-1; PHPSESSID=h8i10mi6rdc8l9coc708otq661; Hm_lpvt_c12f88b5c1cd041a732dea597a5ec94c=1435590574

Connection: keep-alive

Content-Type: application/x-www-form-urlencoded

Content-Length: 65

email=flag&password=ffb7567a1d4f4abdffdb54e022f8facd&captcha=BYUGGET /user.php?action=login&email=flag HTTP/1.1

Host: www.wooyun.org

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:38.0) Gecko/20100101 Firefox/38.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Cookie: __cfduid=d473db479254a41d53bd0aae31cb7dc3b1433775400; Hm_lvt_c12f88b5c1cd041a732dea597a5ec94c=1434891316,1435283549,1435557576,1435590542; bdshare_firstime=1433775454650; wy_uid=-1; PHPSESSID=h8i10mi6rdc8l9coc708otq661; Hm_lpvt_c12f88b5c1cd041a732dea597a5ec94c=1435590574

Connection: keep-alive

GET /captcha.php HTTP/1.1

Host: www.wooyun.org

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:38.0) Gecko/20100101 Firefox/38.0

Accept: image/png,image/*;q=0.8,*/*;q=0.5

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Referer: http://www.wooyun.org/user.php?action=login&email=flag

Cookie: __cfduid=d473db479254a41d53bd0aae31cb7dc3b1433775400; Hm_lvt_c12f88b5c1cd041a732dea597a5ec94c=1434891316,1435283549,1435557576,1435590542; bdshare_firstime=1433775454650; wy_uid=-1; PHPSESSID=h8i10mi6rdc8l9coc708otq661; Hm_lpvt_c12f88b5c1cd041a732dea597a5ec94c=1435590574

Connection: keep-alive

|

找到password=ffb7567a1d4f4abdffdb54e022f8facd

得到flag{ffb7567a1d4f4abdffdb54e022f8facd}

乌镇峰会种图

题目

乌镇互联网大会召开了,各国巨头汇聚一堂,他们的照片里隐藏着什么信息呢?(答案格式:flag{答案},只需提交答案) 注意:得到的 flag 请包上 flag{} 提交

WriteUp

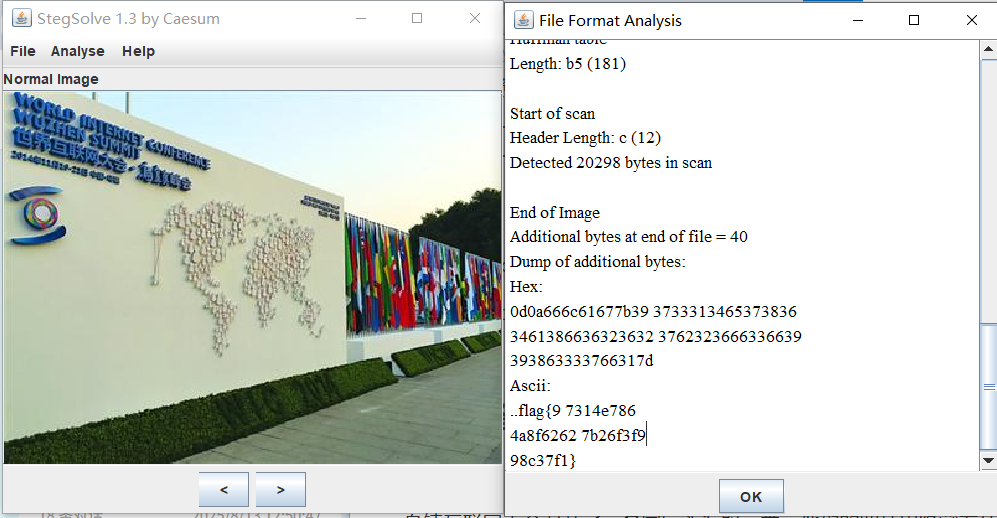

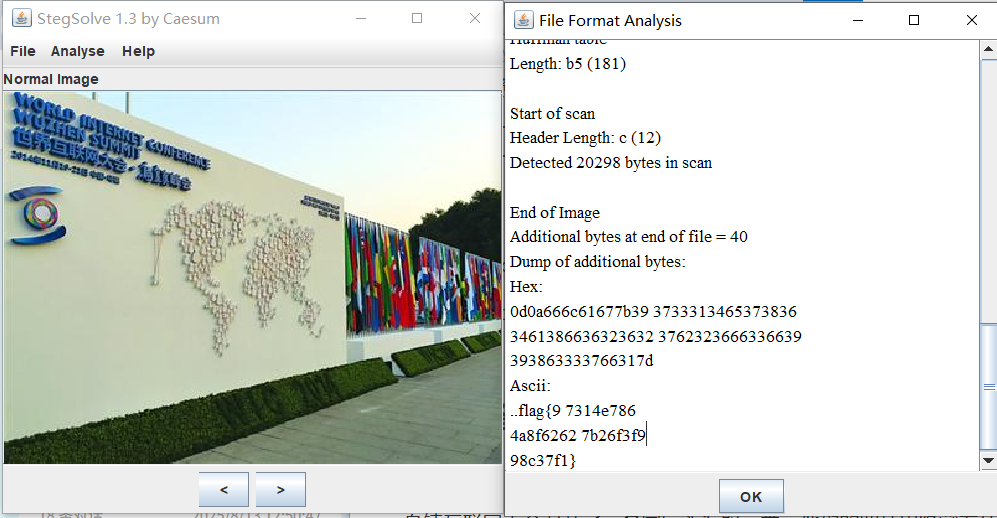

题目给出了一个图片,猜测可能是图片隐写。

所以用StegSlove打开,先分析一下文件

发现Ascii里是flag,flag{97314e7864a8f62627b26f3f998c37f1}

被嗅探的流量

题目

某黑客潜入到某公司内网通过嗅探抓取了一段文件传输的数据,该数据也被该公司截获,你能帮该公司分析他抓取的到底是什么文件的数据吗? 注意:得到的 flag 请包上 flag{} 提交

WriteUp

一般思路

先把抓包文件打开 → 确认到底用了哪种文件传输协议(HTTP、FTP、SMB、TFTP、SCP…)。

2️⃣ 定位包含文件内容的会话 → 用 Wireshark(或 tshark、tcpflow)把该会话 完整地导出。

3️⃣ 把导出的二进制流重新拼接 → 必要时使用 binwalk / foremost / scapy 进行文件恢复/ carving。

4️⃣ 识别文件类型 → file、binwalk、exiftool、hexdump 等工具确认真实格式(zip、pdf、png、docx …)。

5️⃣ 查找 flag → 对得到的文件做 全文搜索(strings、grep)或根据文件类型解压/打开后再搜寻 flag{}。

下面把每一步展开,给出常用命令和注意点。

1、确认协议 ‑ “这是什么流量”

| 操作 |

目的 |

Wireshark 示例过滤 |

Protocol Hierarchy(统计 → 协议层次) |

快速看到占比最大的协议 |

— |

| 端口过滤 |

常见文件传输端口 |

tcp.port == 21(FTP) tcp.port == 80 or tcp.port == 8080(HTTP) tcp.port == 443(HTTPS) tcp.port == 445(SMB/CIFS) udp.port == 69(TFTP) |

| 协议专属过滤 |

精准定位 |

ftp-data、http、smb2、ssh(SCP/SFTP) |

技巧:如果抓包里既有 HTTP 又有 HTTPS,先排除 HTTPS(需要私钥),再重点看明文协议。

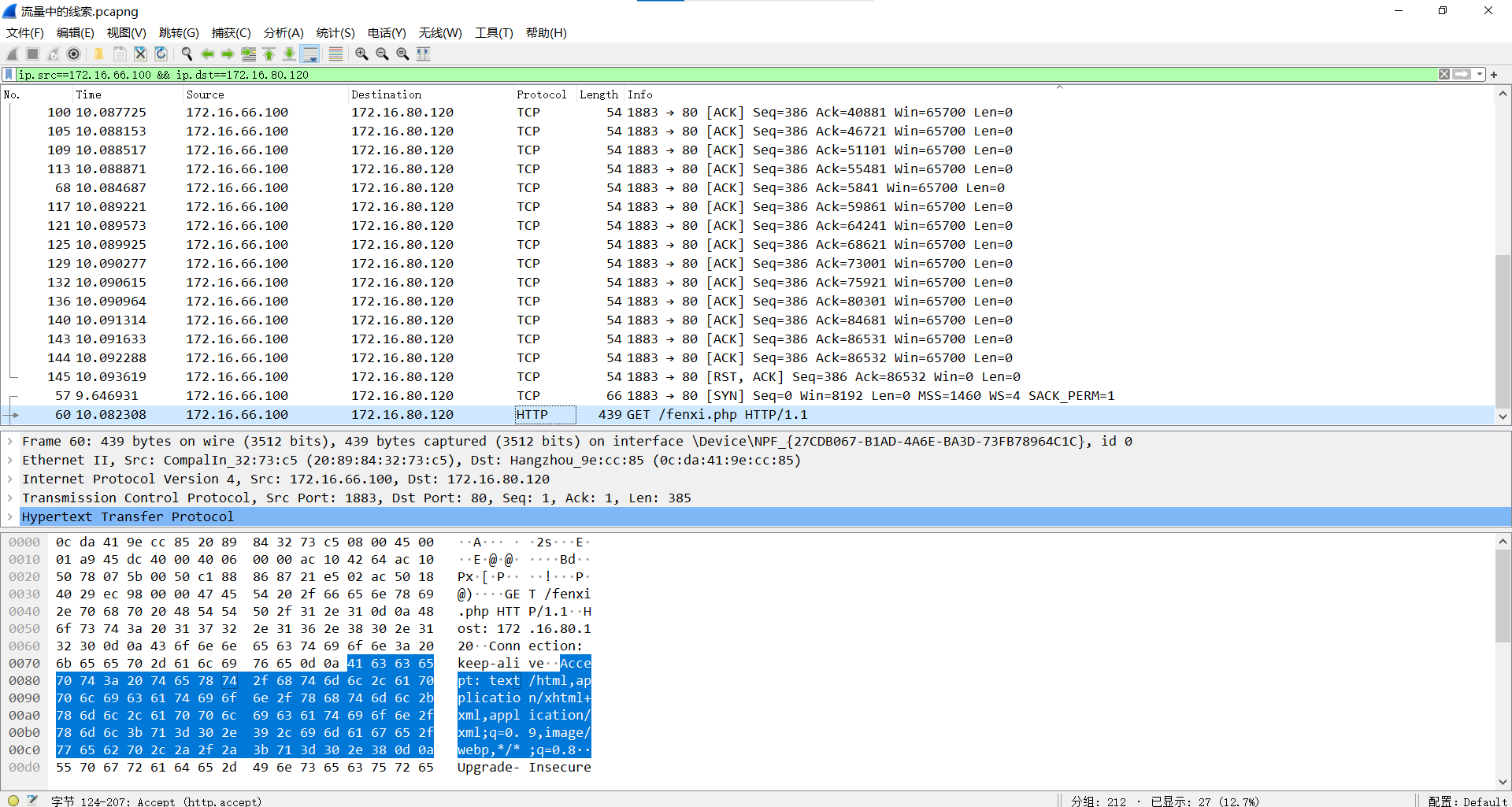

数据包中的线索

题目

公安机关近期截获到某网络犯罪团伙在线交流的数据包,但无法分析出具体的交流内容,聪明的你能帮公安机关找到线索吗? 注意:得到的 flag 请包上 flag{} 提交

WriteUp

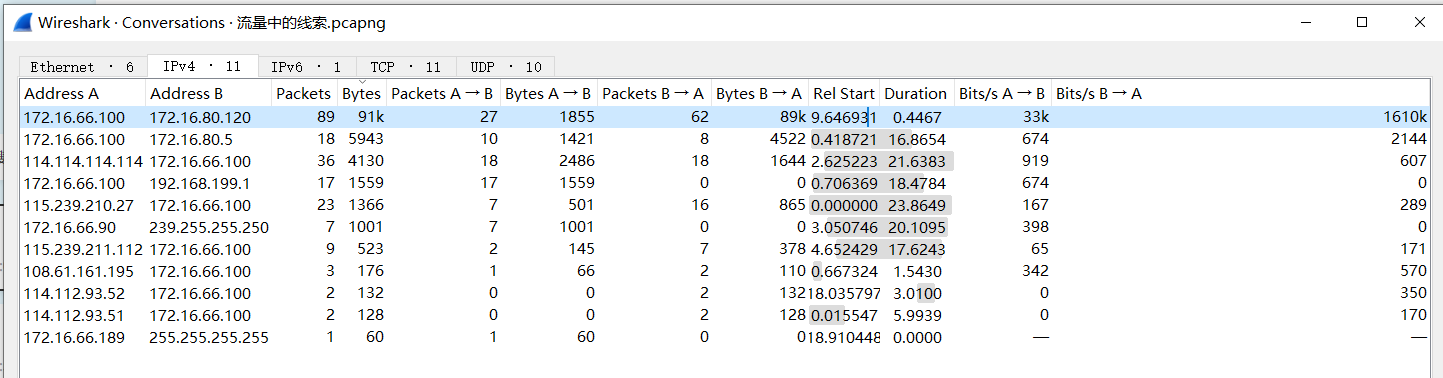

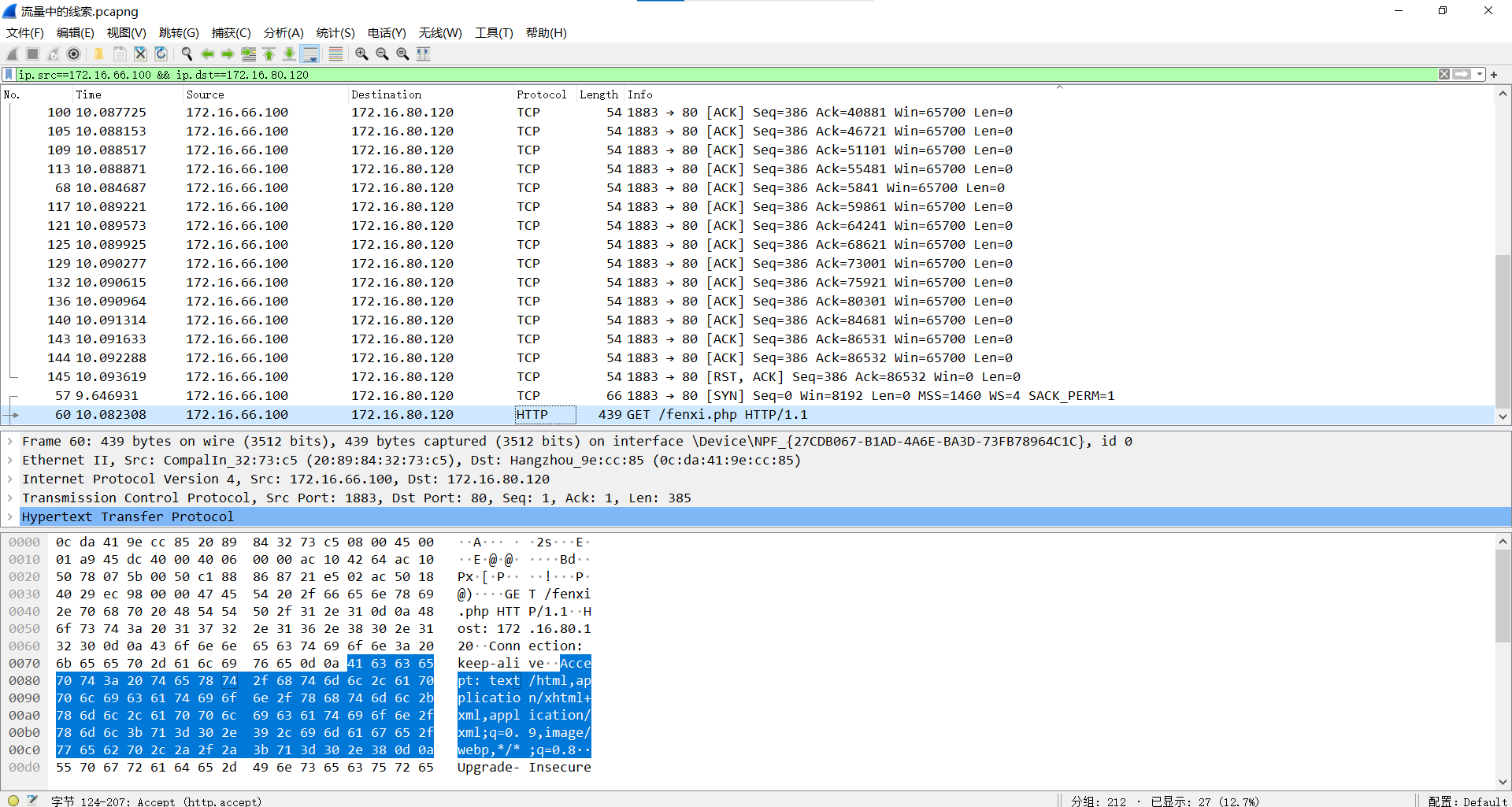

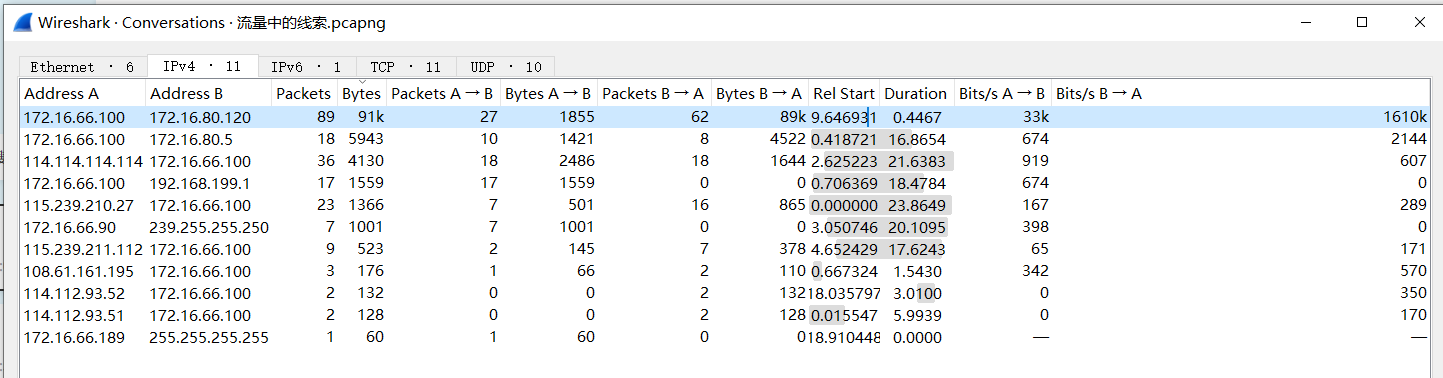

统计——conversions,发现172.16.66.10→172.16.80.120的流量相较于其他来说很大,追踪他们的数据流

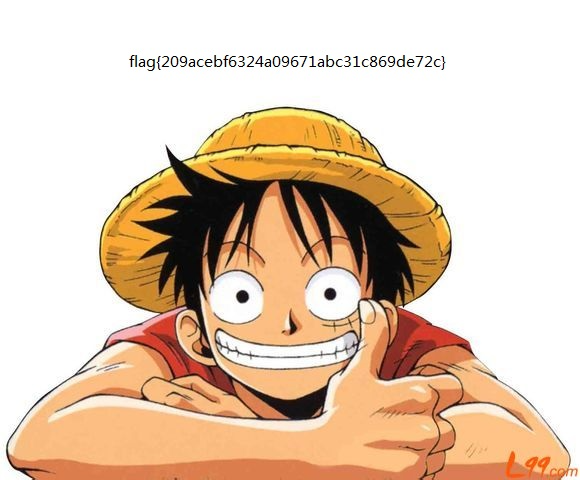

发现了其中一条在GET fenxi.php,追踪流之后,注意到image/webp,猜测有图片,服务器响应的报文里包含了很长的字符串,发现它是以=结尾,感觉大概率是base64编码,应该可以转换成图片。使用在线网站转换得到下图

得到flag{209acebf6324a09671abc31c869de72c}